前兩天我們看到了 BGP 的基本運作與網路封包

而我們今天就要來談談 BGP 與網際網路安全的關係

BGP 在網際網路路由傳播的影響功不可沒

但同時也因為 BGP 傳播路由的方式,而有安全性的問題出現

在昨天看 BGP 實際連線案例時,我們應該不難看出幾個問題

這些問題有些有商業解決方法,有些則因沒有共識而暫時沒有解決方法

我們就來對這些可能的問題一一的來探討

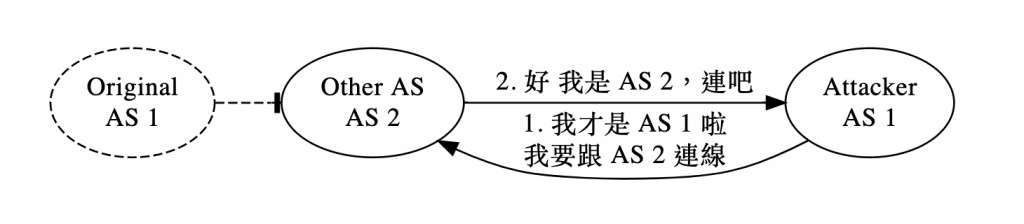

首先,我們看到建立 BGP 連線的時候

由我方發起的連線告訴對方自身的AS

而對方覺得這個AS應該與他連線便接受了

對方回傳他的AS,BGP 連線階段就此建立

中途並沒有任何驗證機制確定對方是否真的代表該AS

假如攻擊者冒充任何一方,

在接入網際網路路由器後

我們有很大的機會可以傳送惡意路由

以下是我自己對幾種惡意路由宣告的攻擊面向分類

但其目的都是一樣的,要使流量結果攻擊者的設備

藉此操作或監聽流量

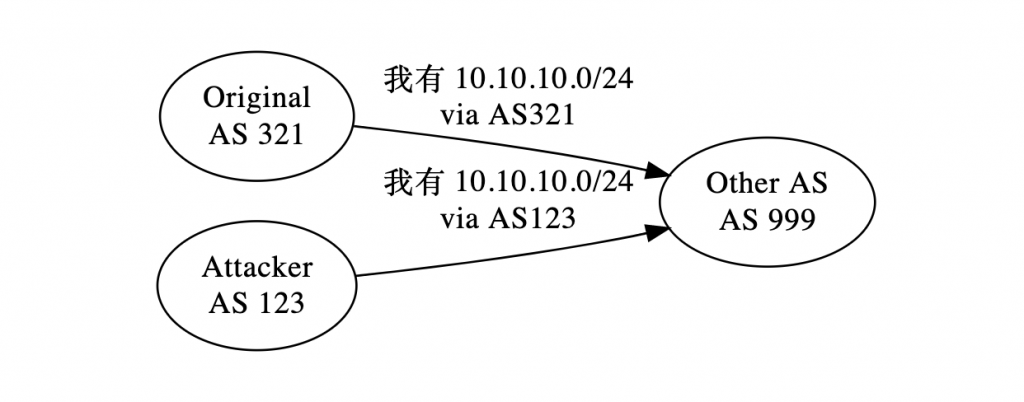

使用不同於 IP 段擁有者的 ASN 宣告該 IP 段

如上圖所示,因為各種因素,最終會導致 AS 999 採用 Attacker(AS 123)的路由,將1 0.10.10.0/24 的流量往攻擊者傳送

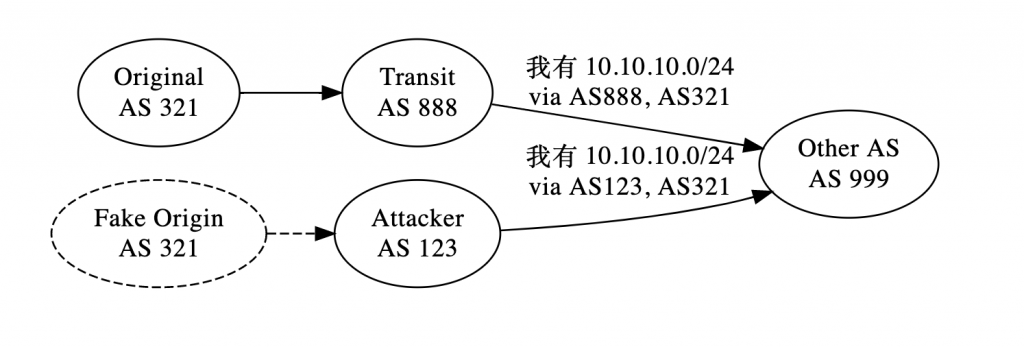

修改 AS Path 路徑,製造出 AS Origin 不變的假象,但路途中會經過攻擊者的 AS,較難確定是誰造成的,且 AS Origin 可以設定為他人的 AS,導引追查流程至錯誤的方向

假設 AS 999 有過濾說 AS Origin 要是 AS 321

這時 AS 999 看到兩邊來的 AS Origin 都是 AS 321,最終比較後還是採用了攻擊者的路由

通常如果是單純宣告同樣大小(Mask)的 IP 段,並不會在網路上發揮太大的劫持作用,因為攻擊者通常網路連結度不會比受害者高

受害者有著更優的路由,根據我們前面章節所述,其他網際網路路由器會優先選擇較優的路由

但如果是更精確的路由(涵蓋較少IP),則會被優先採用

如 Day 5 所說的 Longest Prefix Match

由此可以組成整個攻擊向量如下圖

| Announced Prefix | Wrong Origin AS | AS_Path Manipulation |

|---|---|---|

| Same Prefix | 影響範圍可能較小,較好追查(宣告使用的 AS) | 影響範圍可能較小,較難追查 |

| More Specific Prefix | 影響範圍大,較好追查(宣告使用的 AS) | 影響範圍大,較難追查 |

今天主要講解在網際網路路由器交換路由資訊時可能會發生的安全問題

在接下來的一個禮拜中,我們會談到現有的防禦方法與可能的防禦方法

以及安全問題的實作